FJcloud実践

拠点側の機器を冗長化した状態で、拠点間VPNGゲートウェイを利用する方法

インターネットVPNを利用するには、拠点側にVPNルーターを設置し、拠点間VPNゲートウェイを利用する方法が多くのパターンで利用されます。

しかし、ユーザガイドにある設定例も、コントロールパネルから生成される設定例にも、拠点側機器の冗長化は想定されておらず、不意の注意点がないかが不安ですよね。

そこで、拠点側の機器を冗長化した構成を実際に構成し、注意点などがないかを確認してみます。

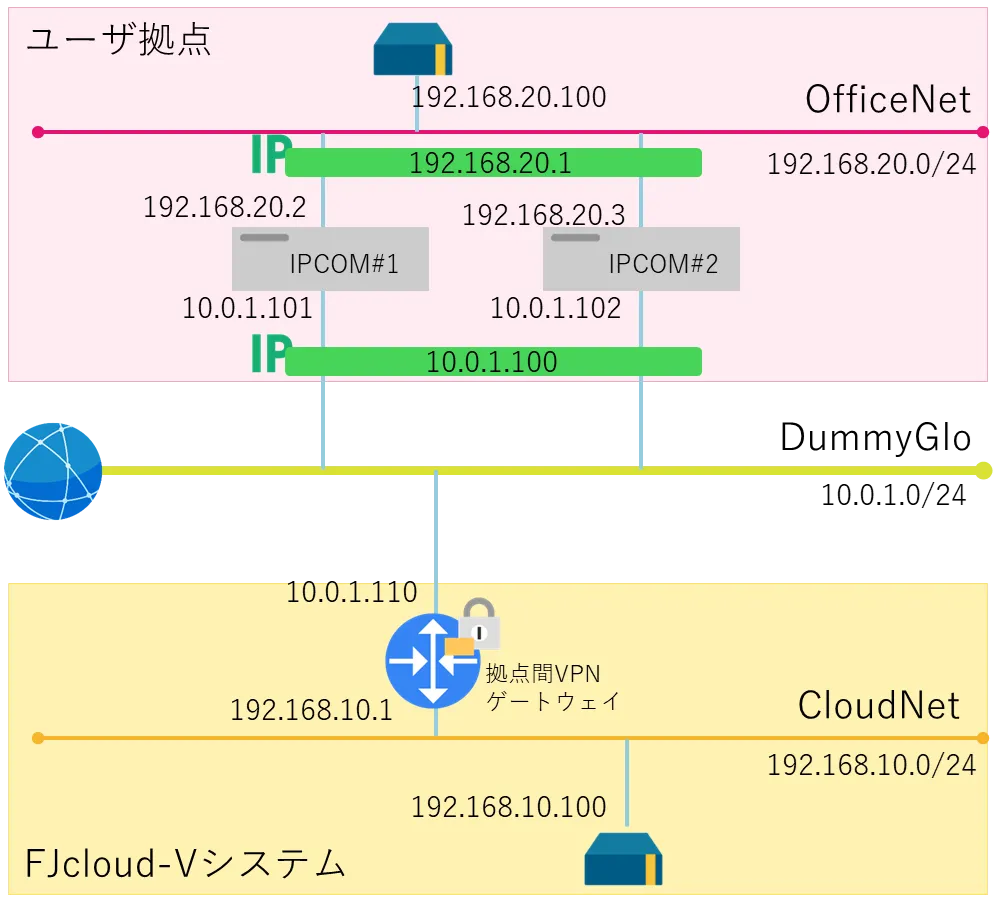

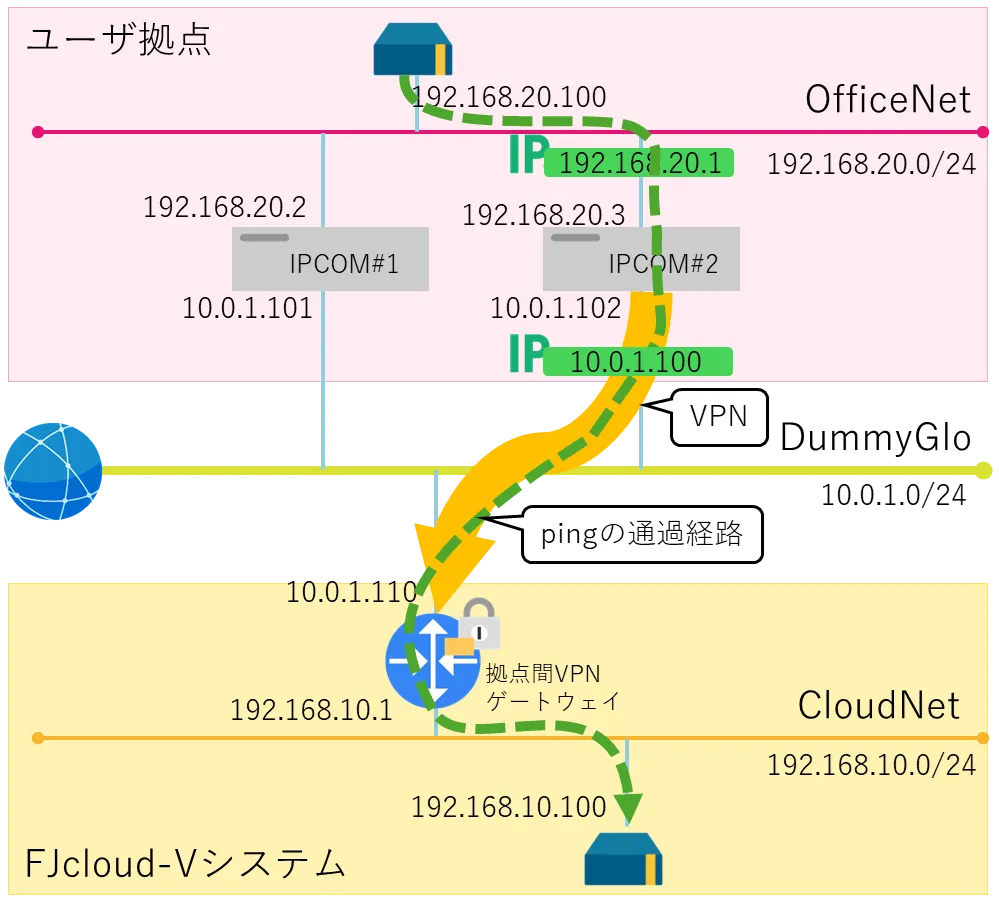

検証の構成

今回は、IPCOMのハードウェアを用意する代わりに、IPCOM VE2V を利用し拠点側と見立てます。

また、IPCOM VE2Vの冗長化機能を利用するために、グローバルネットワークに見立てたプライベートLANを通じて拠点間VPNゲートウェイとVPNセッションを張ります。

機能・サービスの紹介

- IPCOM VE2V

長年に渡り企業のネットワーク基盤を支えてきた製品をFJcloud-V基盤に対応させたもので、FJcloud-V上の仮想マシンに対して高度なネットワーク機能を提供します。 - 拠点間VPNゲートウェイ

FJcloud-V上の自社環境にセキュアに接続可能な、インターネットVPNサービスです。 FJcloud-Vをお客様の社内ネットワークの延長線上にあるシステムとしてご利用いただけます。

検証

事前準備

以下を用意します。

| 要素 | 個数 | 用途 |

|---|---|---|

| 拠点間VPNゲートウェイ | 1 | FJcloud-V側VPN終端装置 |

| カスタマーゲートウェイ | 1 | ユーザ拠点とつなぐための設定 |

| プライベートLAN | 3 | 疑似ユーザ拠点、疑似グローバル、FJcloud-V側システム |

| IPCOM VE2V SC | 2 | ユーザ拠点側のVPN終端装置相当 |

| 標準ディスク 100G | 2 | IPCOMの設定保存用 |

| 追加NIC | 2 | IPCOMのユーザ拠点側ネットワーク接続用 |

構築

以下の構成を作成します。

ネットワークの作成

今回はeast-11へ全部の環境を構築します。

コントロールパネルより、以下のプライベートLANを作成します。用途 名前 疑似グローバル DummyGlo ユーザ拠点ネットワーク OfficeNet FJcloud-Vネットワーク CloudNet 拠点側VPN終端装置となる、IPCOM VE2V SCを作成します。

詳細は割愛しますが、グローバルネットワークへの接続はせずに、サーバー作成時に接続するプライベートLANに「DummyGlo」を設定。

interfance lan0.1にOfficeNetプライベートLANを接続するために、OfficeNetプライベートLANに接続したNICを接続します。

また、今回は検証のため、検証ライセンスのイメージを利用して作成しています。

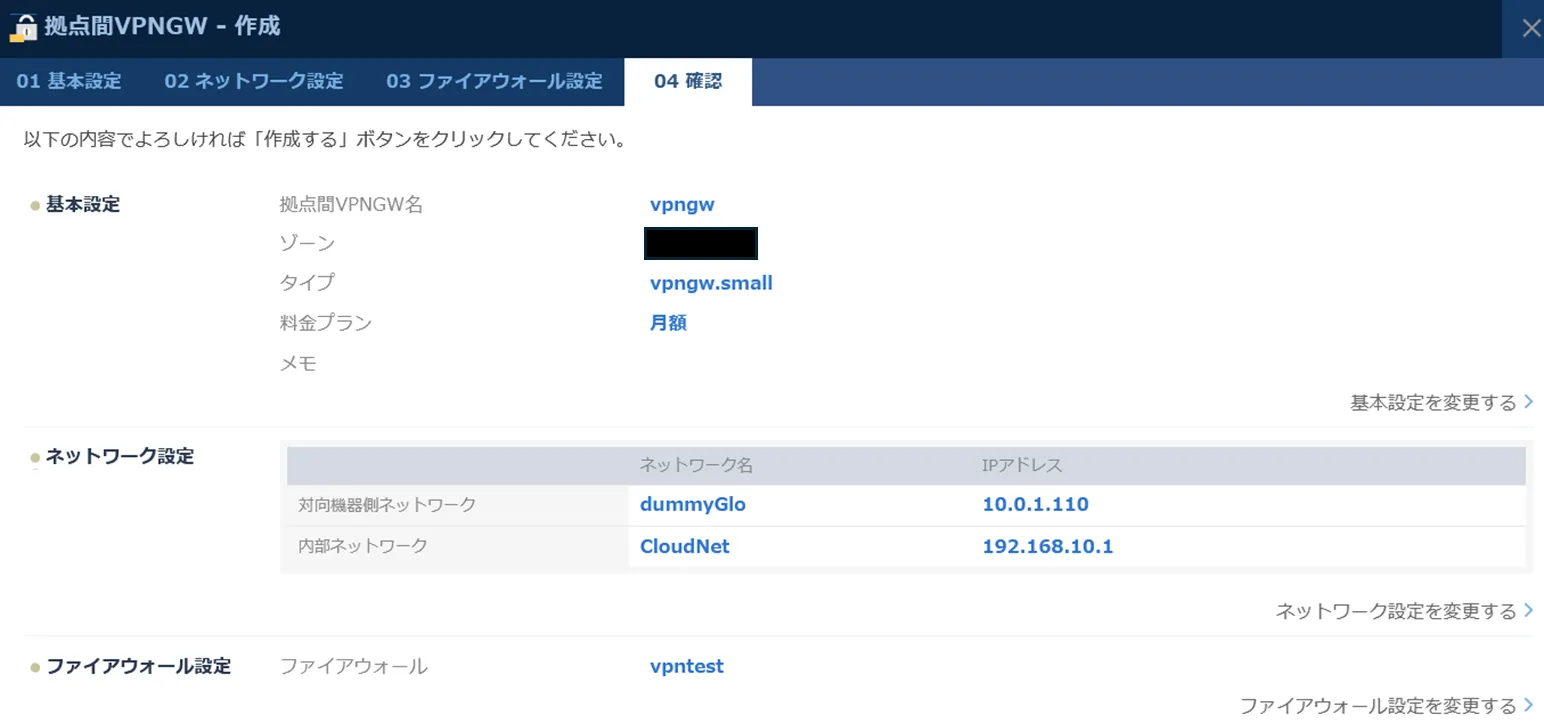

- 拠点間VPNゲートウェイを作成します。

今回は対抗機器側ネットワークに「DummyGlo」を、内部ネットワーク側に「CloudNet」を指定します。

また、作成時には、適切なファイアウォールの設定を実施します。

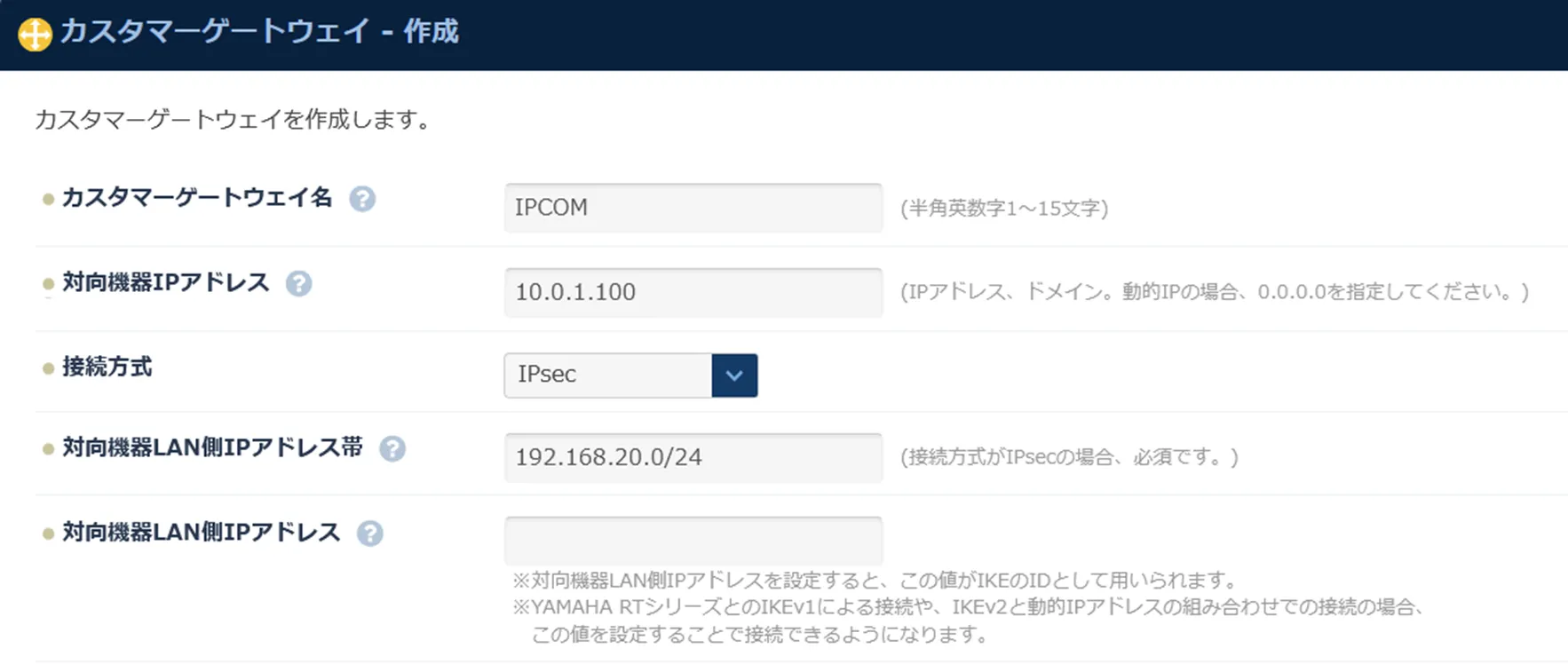

- カスタマーゲートウェイを設定します。

以下の設定で作成します。

- 拠点間VPNゲートウェイにカスタマーゲートウェイを設定します。

拠点間VPNゲートウェイの設定からVPNコネクション作成を選択し、VPNセッションを開始します。

まだIPCOM側の設定がされていないので、設定をしただけではVPNセッションは確立されません。 IPCOMに設定を投入します。

IPCOMへ以下の設定を投入します。

ポイントとしては、適切なルーティングを実施するためにinterface lan0.1に「ip-ruting」を追加、装置切り替わり時にキーの更新を実施するために「ike-restart enable」を設定します。プライマリ側

cluster mode primary hostname ipcom01 ipcom02 cluster id 10 cluster secret-key ipcomclusterkey interface lan0.0 ip address 10.0.1.100 255.255.0.0 ip address primary 10.0.1.101 ip address secondary 10.0.1.102 cluster sync-interface priority 1 cluster vrid 10 ! interface lan0.1 ip address 192.168.20.1 255.255.255.0 ip address primary 192.168.20.2 ip address secondary 192.168.20.3 cluster sync-interface priority 2 cluster vrid 20 ip-ruting ! access-control default-allow class-map match-all ipsec match source-address ipv4 192.168.20.0/24 match destination-address ipv4 192.168.10.0/24 ! ike rule 10 set-peer ipv4 10.0.1.110 interface lan0.0 dpd-keep-alive idleonly ike-restart enable policy 10 authentication pre-share hash hmac-sha1 encryption aes128 lifetime time 8 hour group 2 ! ike pre-shared-key ipv4 10.0.1.110 key preshardkey ipsec rule 100 set-peer ipv4 10.0.1.110 interface lan0.0 class-map ipsec set-transform esp-hmac-sha1-aes128 lifetime time 1 hour exit commit- セカンダリ側

cluster mode secondary hostname ipcom01 ipcom02 cluster id 10 cluster secret-key ipcomclusterkey interface lan0.0 ip address 10.0.1.100 255.255.0.0 ip address primary 10.0.1.101 ip address secondary 10.0.1.102 cluster sync-interface priority 1 cluster vrid 10 ! interface lan0.1 ip address 192.168.20.1 255.255.255.0 ip address primary 192.168.20.2 ip address secondary 192.168.20.3 cluster sync-interface priority 2 cluster vrid 20 ip-ruting ! commit

- IPCOMの再起動

クラスタの設定を入れると、IPCOMは再起動が要求されます。

指示に従って再起動してください。 - VPNの接続確認

コントロールパネルより、無事VPNセッションが貼られたことを確認します。

これで構築作業は完了です。

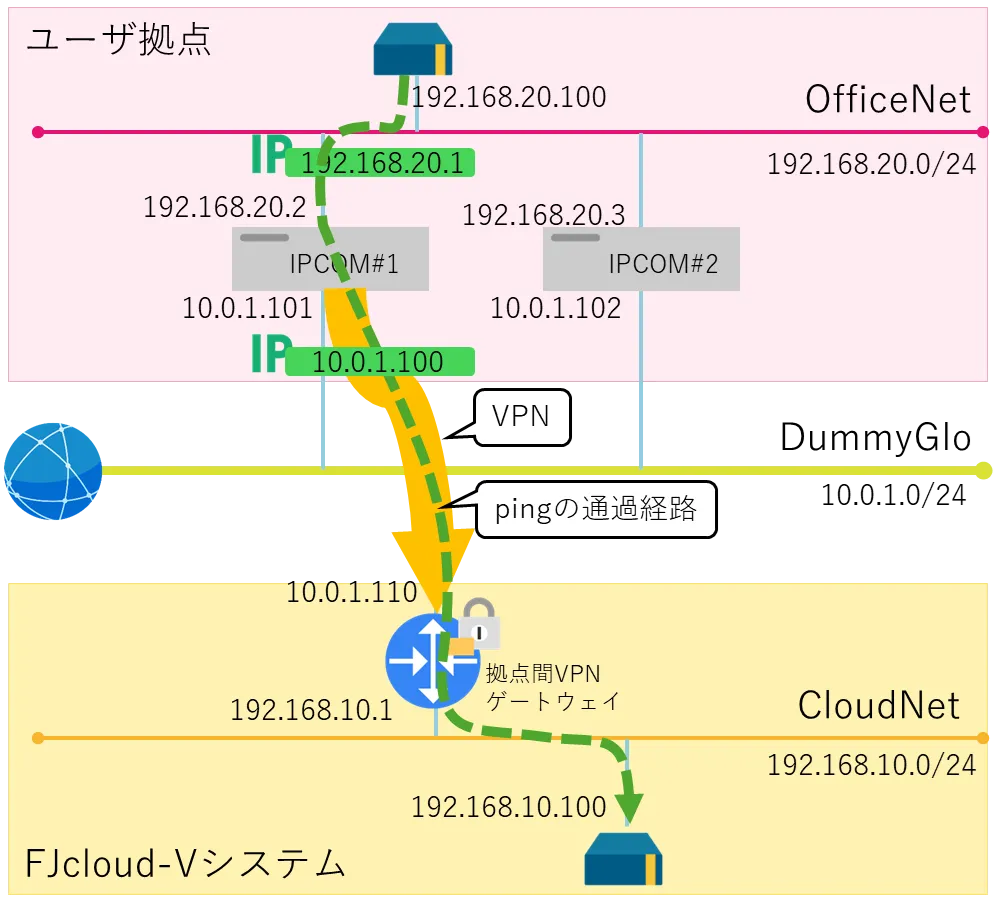

動作確認

無事切り替わるか確認します。

- 通信を発生させるために、OfficeNetとCloudNetにサーバーを作成します。

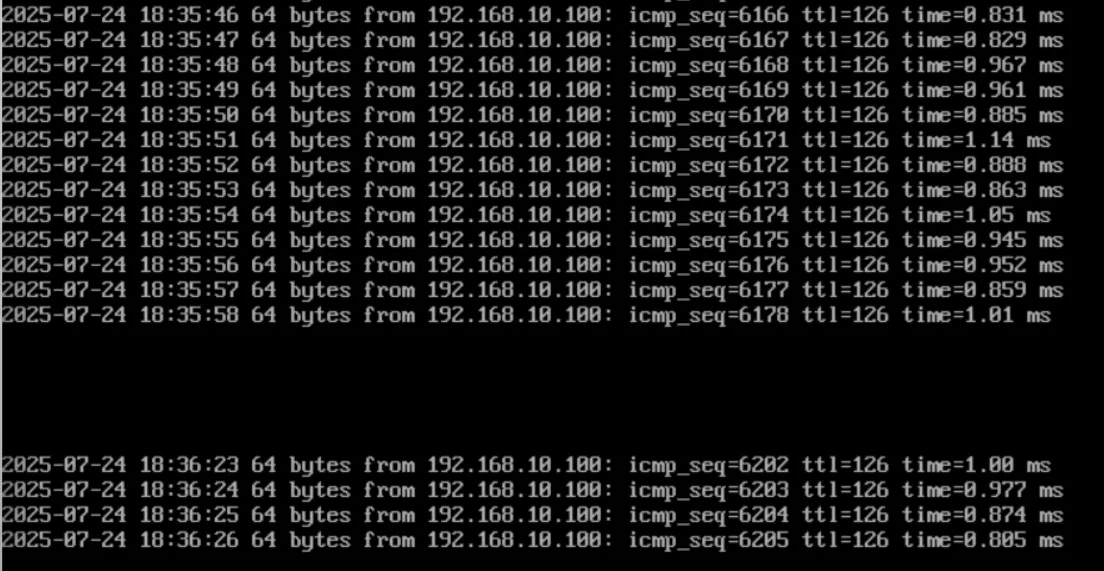

通信テストのため、2台の間でpingが通過できるようにファイアウォールを設定します。 pingを連続で送信する。 OfficeNet側のサーバーから、CloudNet側のサーバーへpingを送信します。

# ping 192.168.10.100 | gawk '{print strftime("%F %T ") $0}{fflush() }'

- プライマリのIPCOMにログインし、クラスタ切り替えを実施します。

# switch cluster standby Do you switch the peer system to active state? (y![n]):y This system changed from the active state to the standby state.

- 30秒程度で通信が復旧しました。

まとめ

IPCOMのクラスタリング機能を活用した構成で切り替わりが発生しても、拠点間VPNゲートウェイは正常に通信が維持できることがわかりました。

同様に、他の装置でも機器の冗長化機能を活用し、機器故障時の対応を実施することで短時間での切り替わりが期待できます。

ただし、ほかの機器に関してはお客様ご自身で詳細な設定を確認してください。

注意事項

- 本記事は、実現性の確認を目的としています。実際に利用する場合は実作業前にお客様にて検証および動作確認を実施し、問題なく移行できるか確認してください。

特に、今回は実機ではなく仮想インスタンスを利用しています。予期せぬ差分がある可能性を踏まえ十分に確認してください。 - 本記事の掲載時点の情報になります。最新の情報は各サービスのサービスページ、技術仕様ページを参照してください。

- 本記事に記載されている会社名、製品名等の固有名詞は各社の商号、登録商標または商標です。

- 本記事の他社サイトへのリンクにつきまして、リンク切れの際はご容赦ください。