FJcloud実践

多要素認証でFJcloud-Vへの不正ログインを防止する方法

この記事は、ニフクラブログで2020-03-18に公開された記事を移転したものです。

皆さん、こんにちは。富士通クラウドテクノロジーズの鮫島です。

ニフクラをご利用の皆様で、ログイン時にニフクラIDとパスワードでログインしている方がいらっしゃると思います。 「はぁ?それが普通じゃないの?」と、おっしゃる方にきわめて重要な情報を今回はお伝えしますね。

米国商務省傘下の研究機関、米国国立標準技術研究所(NIST)が2017年に発表した電子的認証に関するガイドラインに「NIST SP 800-63-3(英語)」というものがあります。

※JIPDECによる日本語の解説

NIST SP 800-63-3の概要と今回の改訂がもたらす影響|一般財団法人 日本情報経済社会推進協会

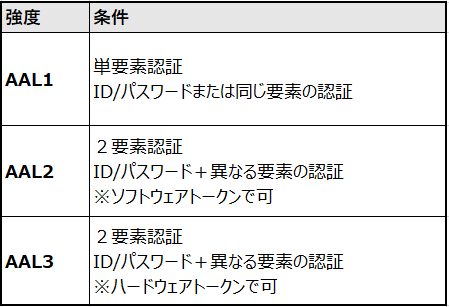

NISTのガイドラインは、米国はもちろん世界で幅広く活用されている基準です。この「NIST SP 800-63-3」では、認証システムの強度レベルをAuthenticator Assurance Level (AAL)で表しています。

つまり、ID/パスワードのみの単要素認証は最も低いレベルの認証システムということになります。

認証の3要素

「NIST SP 800-63-3」において、認証システムは「知識認証(Something you know)」「所有認証(Something you have)」「生体認証(Something you are)」の3つに分類されています。

ID/パスワードは、いわゆる知識認証という種別です。母親の旧姓を聞かれるようなものや、スマートフォンで多用されているパターン認証も知識認証に含まれます。 よって、ID/パスワードのみだと当然単要素認証ですし、同じ要素の認証を複数回設定しても、認証システムの強度は向上しないという考え方になります。認証の強度を上げるには、AAL2以上の強度を持つ二要素認証を設定する必要があります。

二段階認証 (Two Step Authentication)≠二要素認証 (Two Factor Authentication)

これは、とても重要なことですので覚えておいてください。

ニフクラIDに二要素認証を設定

なお、ニフクラIDは、第三者による不正なログインを防ぐために、ID/パスワードの認証に加えてソフトウェアトークンによるワンタイムPW認証が追加可能です。

つまり、NISTのAAL2相当のセキュアな二要素認証が設定可能です。

では、ここで実際にニフクラIDで二要素認証を設定する方法を確認してみましょう。

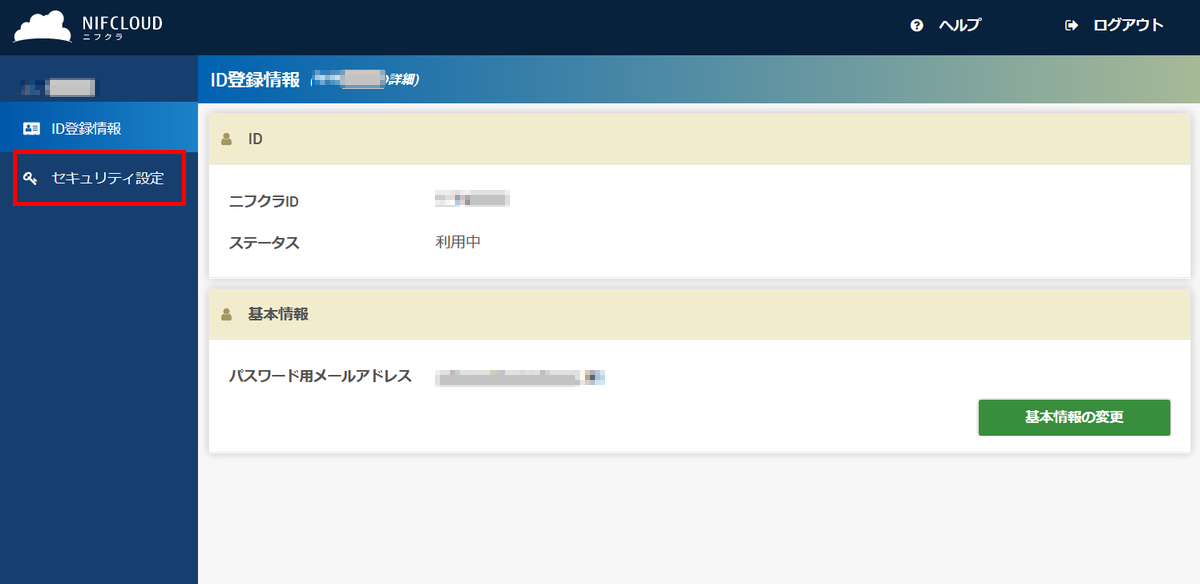

まずカスタマーサポートサイトの契約管理メニューからニフクラにログインします。

普通にニフクラID/パスワードでログインします。

この画面が表示されたら左メニューに鍵マークのある「セキュリティ設定」をクリックしましょう。

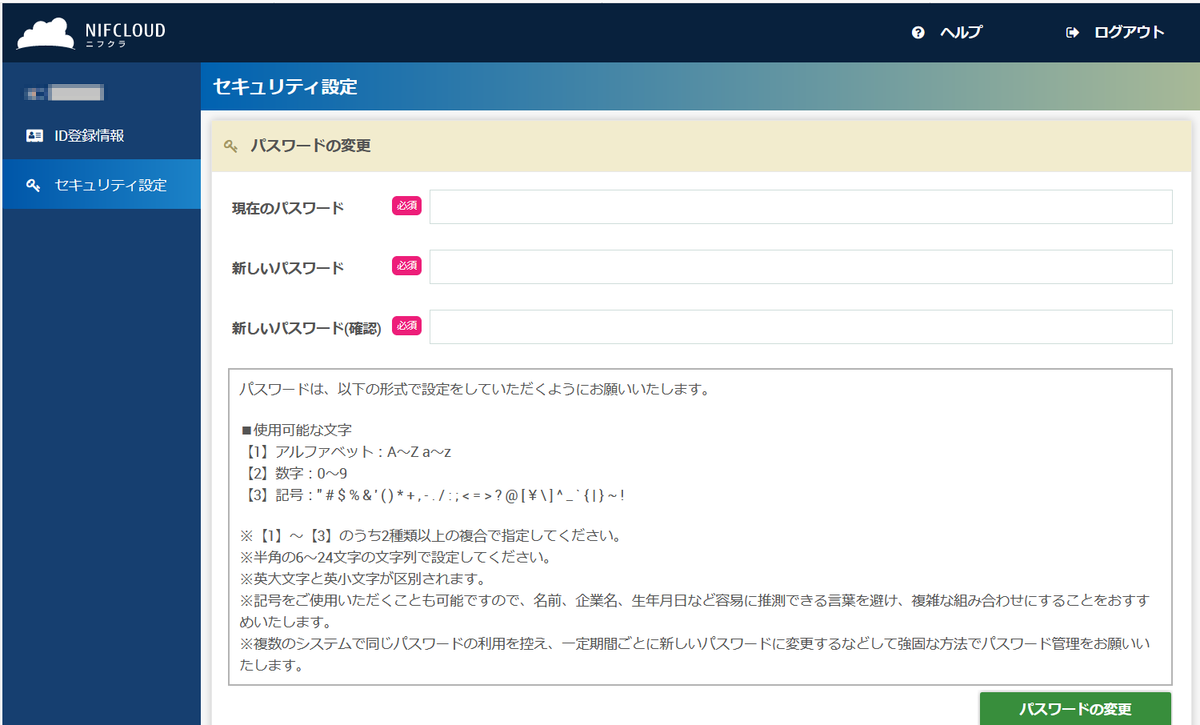

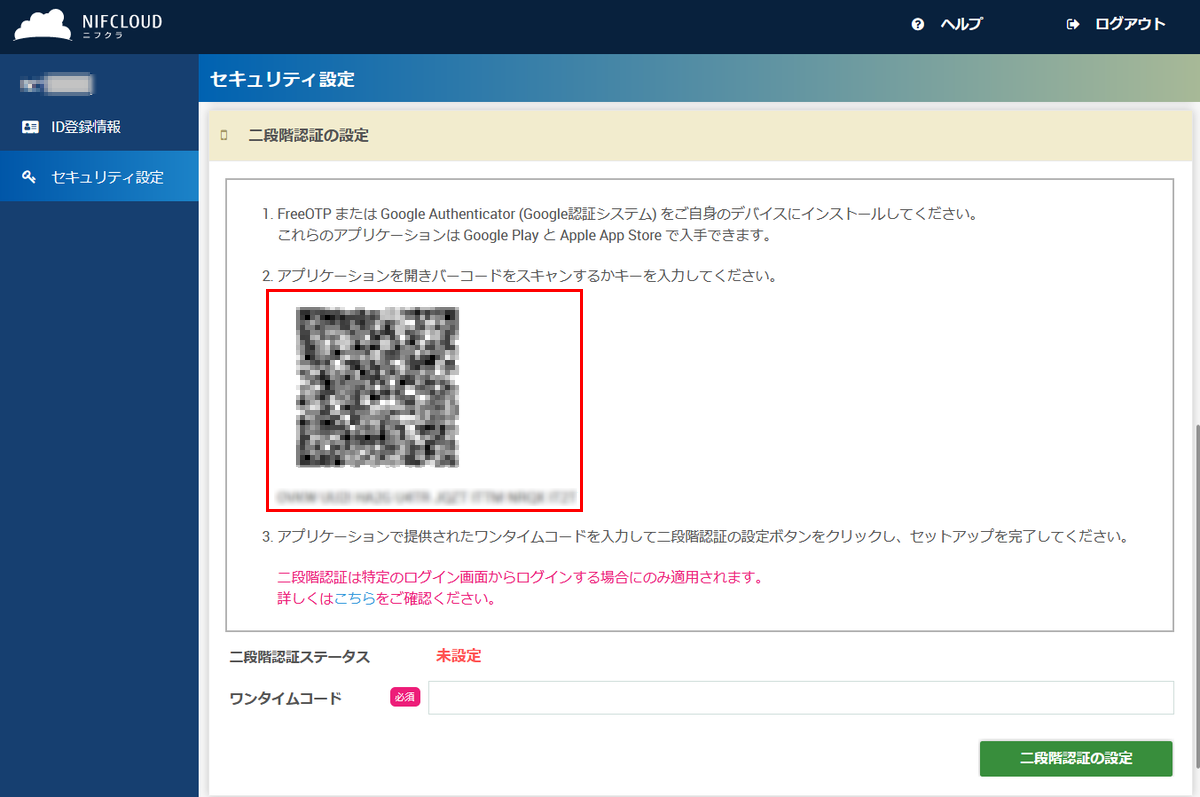

クリックすると、この画面が出ます。

「は?ナニコレ」と思いますが、下のほうへ落ち着いてスクロールしてください。

この画面から多要素認証を設定します。

※「二段階認証」と記載されていますが、「二要素認証」と読み替えてください。気のせいです。

ここからは、スマートフォンでの作業になります。 FreeOTP Authenticatorまたは、Google Authenticator(Google認証システム)をダウンロードします。 ※Google PlayもしくはApple App Storeで入手できます。

いずれかのアプリを入手したら、アプリから上記画面中央のQRコードをスキャンしてください。

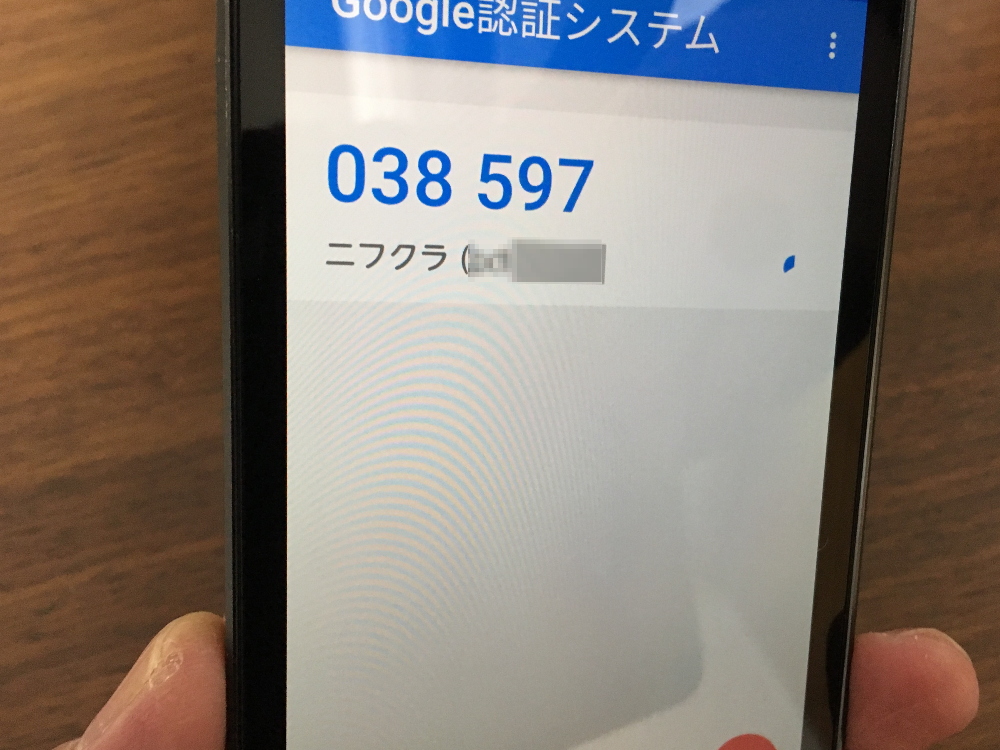

すると、ワンタイムコードが入手できるはずです。

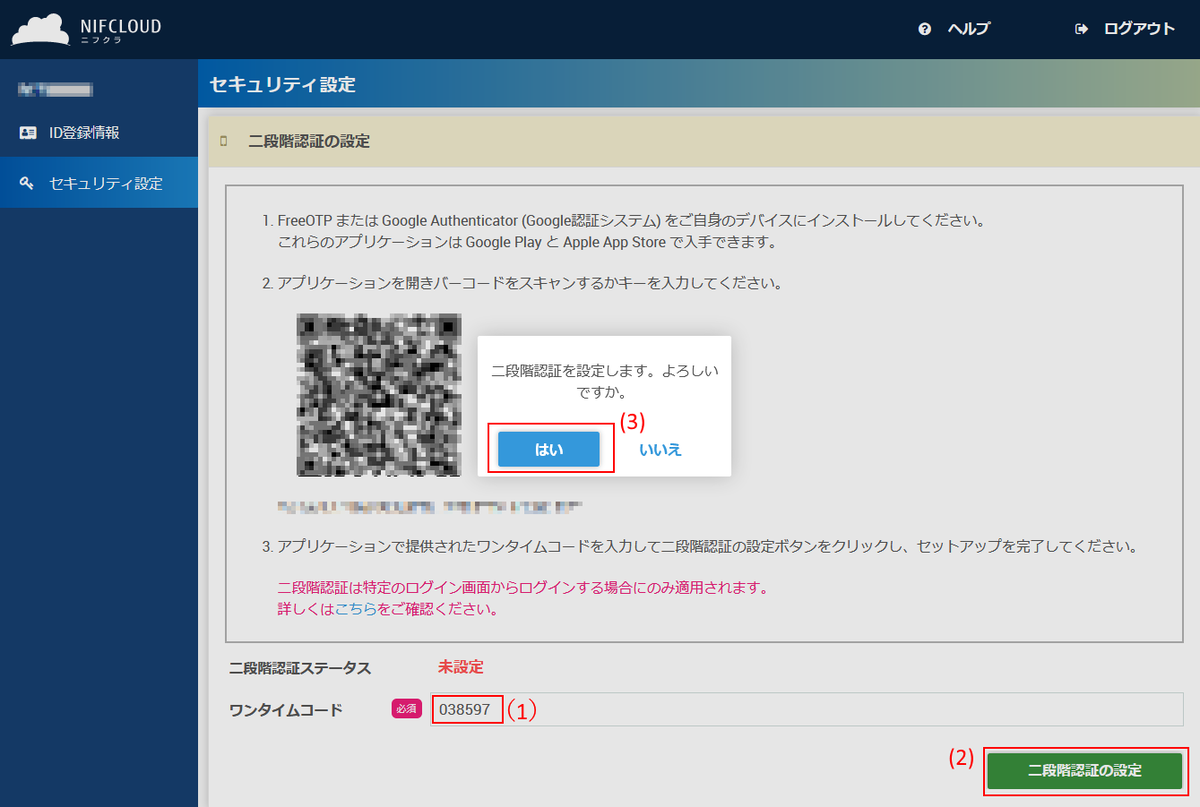

このワンタイムコード(1)を入力して、右下にある緑のボタン「二段階認証を設定」(2)をクリックします。

すると、親切に「設定しますがよろしいですか?」と聞かれますので「はい」(3)をクリックします。

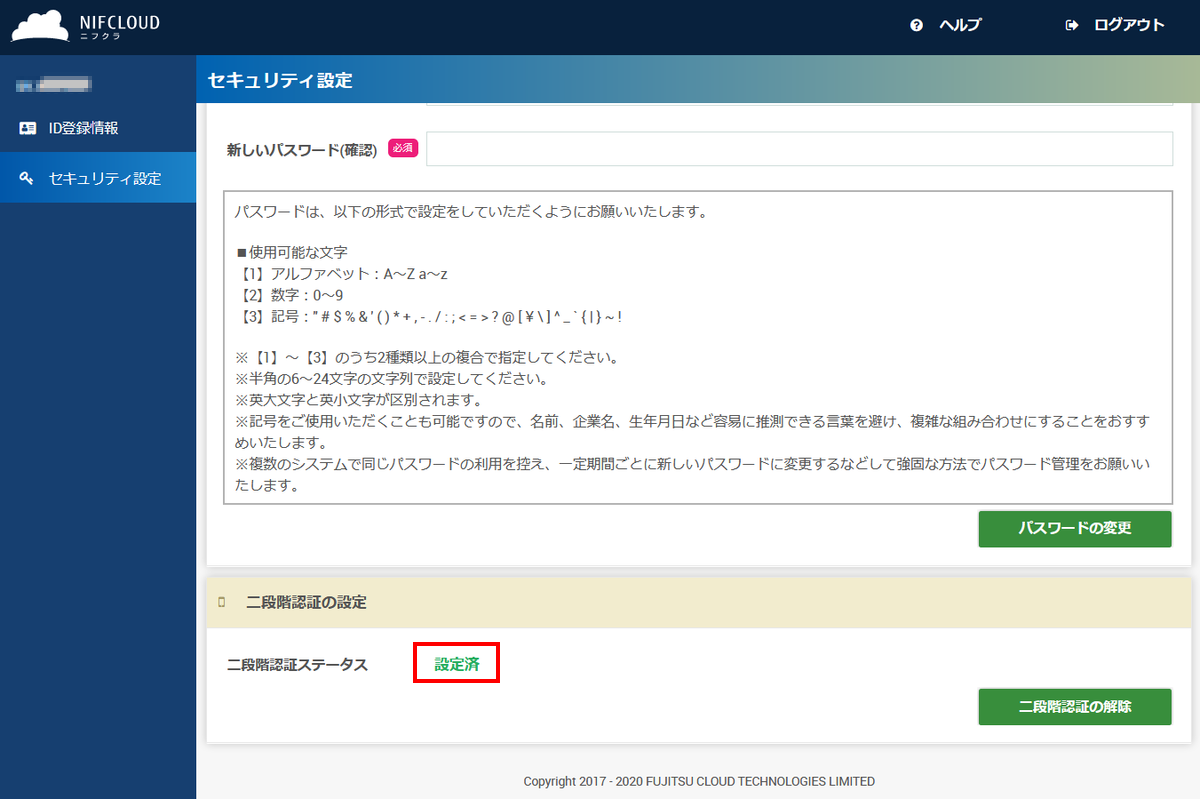

これで、設定完了です。

二段階認証のステータスが「未設定」から「設定済」に変わります。

二要素認証でログインしてみる

晴れて二要素認証が設定できましたので、さっそくログインしてみます。

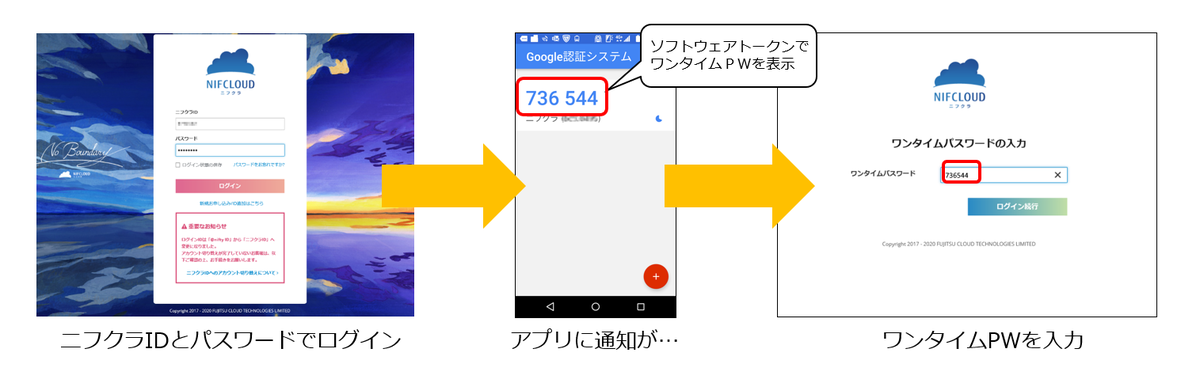

ログインすると、スマートフォンアプリ(今回はGoogle Authenticator)に通知が送信されて、ワンタイムパスワードが表示されているはずです。

さらに、ニフクラのログイン画面にワンタイムパスワードの入力を求めるダイアログが表示されます。

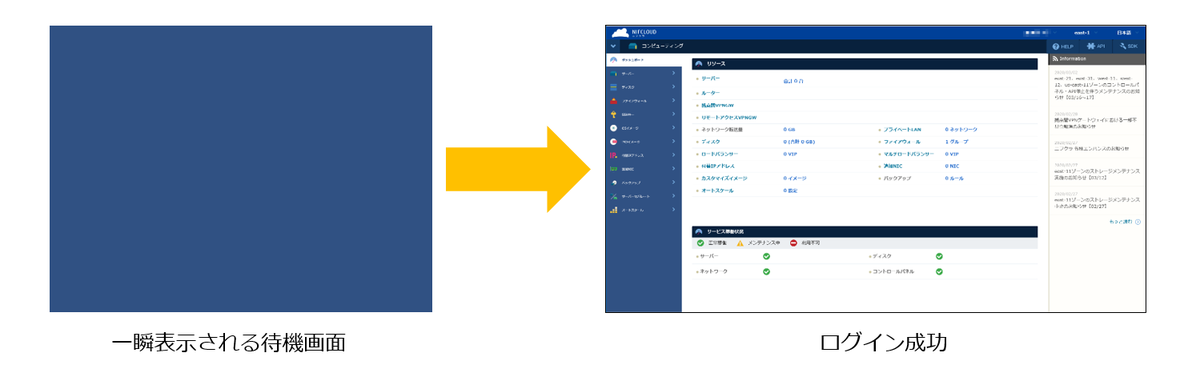

ここで、ワンタイムパスワードを入力すると・・・

めでたく、コントロールパネルにログインできました。

最後に(親アカウントの使いまわしはやめよう)

ここで、ひとつ注意事項です。 ニフクラIDは、親アカウントと操作権限を制限した子アカウントを設定することができますが、子アカウントには、多要素認証は設定できません。単要素ですがパターン認証のみが有償で設定可能です。 なぜかというと、最高権限を持つ親アカウントを使いまわすのを避けるためです。 使いまわすために、「二要素認証を設定しない」のは大きなリスクです。

マルチアカウントで権限を使い分けて、セキュリティと効率を上手に両立させてください。親アカウントの使いまわしはやめましょう。

2022年2月15日以降、子アカウントでも二要素認証が設定できるようになっています。ぜひご活用ください!