FJcloud実践

プライベートブリッジとAcronis Cyber Protect Cloudを併用した東西リージョン間のバックアップ検証

この記事は、ニフクラブログで2020-09-30に公開された記事を移転したものです。

こんにちは、富士通クラウドテクノロジーズの吉崎です。

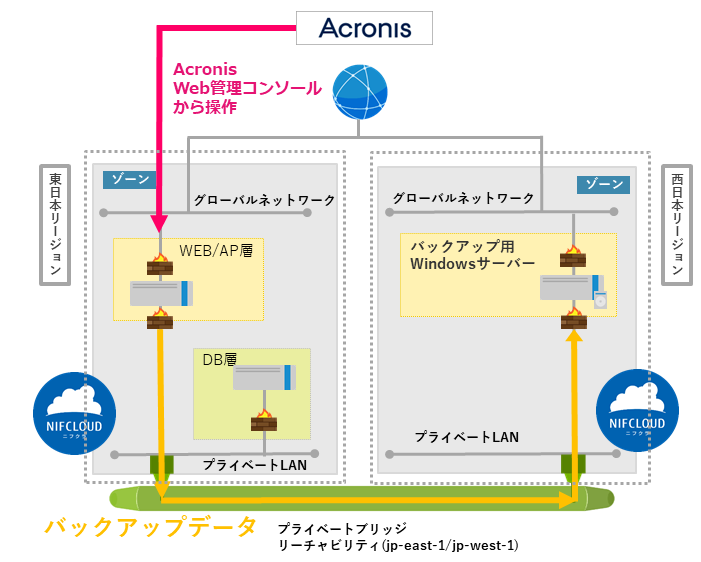

ニフクラでは、対応リージョン内のプライベートLAN同士を接続することで、インターネットを経由するよりもセキュアかつ高速に通信を行うことができる「プライベートブリッジ」サービスを2019年12月より提供しています。今回はこのプライベートブリッジを経由し、「Acronis Cyber Protect Cloud」を用いて東日本リージョンに構築したサーバーのバックアップデータを西日本リージョンに構築したサーバーに保存する検証を行いました。

最終的には図1のような構成となっております。

本ブログでは、その構成手順と検証結果を解説します。また、Acronisの登録・設定に関してお問い合わせをいただくこともありますので、構成手順の中でその設定方法についてもご紹介します。

前提条件

本ブログは、以下の前提知識がある方を想定しています。

- ニフクラの基本的なコントロールパネルの操作、サービスを利用する知識

(サーバー作成、ネットワーク構築など) - 基本的なサーバーOSを構築する知識

利用リソース

今回の検証を実施するにあたり、利用したニフクラのリソース情報を以下に記載します。

※各リソースのアクセス制限に関しては、ニフクラのファイアウォール等を用いて適切に設定を行った上で実施しています。

ニフクラ利用リソース

| サービス | 数量 |

|---|---|

| サーバー | 3台 |

| 標準ディスク | 100GB |

| プライベートLAN | 1台 |

| プライベートブリッジ | 1台 |

| Acronis Backup Cloud for ニフクラ | 1台 |

サーバー

| 名前 | OS | グローバルNIC | プライベートNIC | 備考 |

|---|---|---|---|---|

| WebAP | CentOS 7.6 | 有 | LANEast | WebAP サーバー用途 |

| DB | CentOS 7.6 | 無 | LANEast | DBサーバー用途 |

| BackUp | Windows Server 2019 Std 64bit | 有 | LANWest | バックアップ保存用のバックアップサーバー |

プライベートLAN

| 名前 | CIDR | 備考 |

|---|---|---|

| LANEast | 192.168.1.0/24 | WebAPサーバーのセグメントおよびプライベートブリッジ接続用 |

| LANWest | 192.168.1.0/24 | プライベートブリッジ接続用 |

プライベートブリッジ

| リーチャビリティ | 接続情報 |

|---|---|

| jp-east-1 | LANEast |

| jp-west-1 | LANWest |

構成手順

東日本リージョンにあるWebAPサーバーのバックアップ先を西日本リージョンに構築します。

構築の大まかな流れは以下の通りです。

- 西日本リージョンにバックアップサーバーを作成(ニフクラ)

- プライベートLAN作成(ニフクラ)

- プライベートブリッジ接続(ニフクラ)

- 必要なアプリケーションのインストール(WebAP:Linux OS)

- Acronisのインストール(WebAP:Linux OS)

- Acronisにサーバーを登録(Acronis)

- 保護計画の作成(Acronis)

さらにバックアップ検証手順の大まかな流れは以下の通りです。

- バックアップの取得検証(Acronis)

- データの復旧検証(Acronis)

1. 西日本リージョンにバックアップサーバーを作成(ニフクラ)

以下の手順を参考に、西日本リージョンにバックアップ用のWindowsサーバーを構築します。 また、バックアップデータの保存用に100GBの標準ディスクを増設します。

2. プライベートLAN作成(ニフクラ)

以下の手順を参考に、東日本リージョンのWebAPサーバー・西日本リージョンのWindowsサーバーをプライベートLANに接続します。

3. プライベートブリッジ接続(ニフクラ)

以下の手順を参考に、東日本リージョン・西日本リージョンのプライベートLANにプライベートブリッジを接続します。

実際にブリッジが接続されているか、東西間でPingを飛ばし確認してください。

Acronisインストール・登録

注意:今回はAcronis Cyber Cloud バージョン20.07 でインストールを行いました

4. 必要なアプリケーションのインストール(WebAP:Linux OS)

- AcronisのWeb管理コンソールにログインします

- インストールファイルをダウンロードします

デバイス→すべてのデバイス→追加→サーバー→LinuxCyber_Protection_Agent_for_Linux_x86_64.binがダウンロードされます

- Linuxサーバーに

Cyber_Protection_Agent_for_Linux_x86_64.binをアップロードします- 今回は踏み台経由でLinuxにアクセスしたので、以下のコマンドを用いてファイルを転送しました

scp -P 22 -i SSH_KEY.pem Cyber_Protection_Agent_for_Linux_x86_64.bin USER_NAME@XXX.XXX.XXX.XXX:/USER_NAME/

XXX.XXX.XXX.XXXでマスクしてあります - 今回は踏み台経由でLinuxにアクセスしたので、以下のコマンドを用いてファイルを転送しました

- Linuxに必要なファイルをインストールします

- セキュリティの更新およびPerlのインストールを行います

yum -y install dnf dnf check-update dnf upgrade reboot yum install perl

5. Acronisのインストール(WebAP:Linux OS)

- Acronisエージェントモジュールのインストールを行います

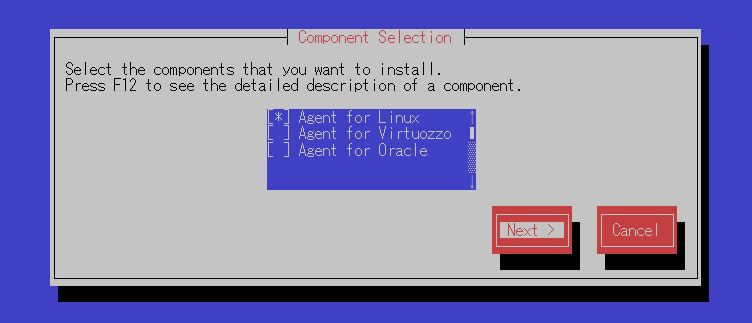

sh Cyber_Protection_Agent_for_Linux_x86_64.bin - インストール画面が起動するので、

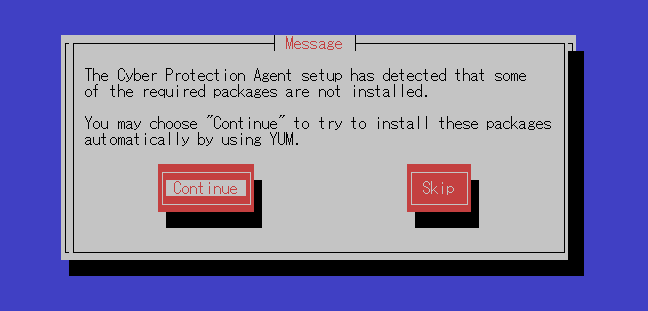

for Linuxを選択しNextを押下します(↑↓キー・Tabキーで選択します)図2. for Linuxを選択しNext - Acronisのパッケージをインストールするかどうか聞かれますので

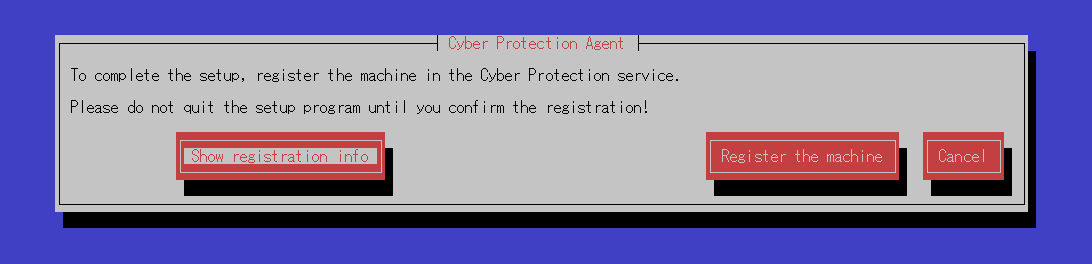

Continueを選択します図3. Continueを選択 - セットアップを完了するためにはサーバーをCyber Protection serviceに登録する必要がありますので、

Show registration infoを選択し、登録コードを表示します図4. Show registration infoを選択する - 次にコードを控え、AcronisのWeb管理コンソールで登録処理を行います

図5. 登録コードを控える

6. Acronisにサーバー登録

- AcronisのWeb管理コンソールにログインします

デバイス→すべてのデバイス→追加→登録

図6. 登録ボタンを押下 - 登録コードの入力フォームが表示されますので、先ほど控えたコードを入力し登録を行います

コードを確認→登録を確認

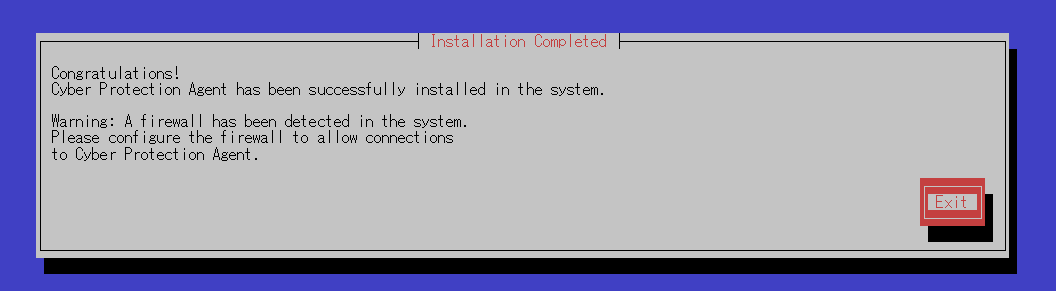

図7. 「登録を確認」を押下 - 登録が完了すると、Linuxの画面には登録が完了したことを示す画面が表示されますので、

Exitを選択してインストールを終了します図8. Exitを選択して終了

【備忘】

今回、バックアップ先の共有フォルダ指定箇所が上手く行かず初回バックアップが失敗しました。

原因を調べてみるとSMB v3.x でのアクセスが正常に行えず(※)、SMB での接続でPermission denied が返されているためにマウントエラーが発生していたと分かりました。バックアップ先を指定するにあたり、今回はSMBバージョン指定を変更することで解決できましたので、その作業内容を記載しておきます。

/usr/sbin/acronis_mmsに次の記述を追加します#!/bin/bash ここに追記します [ -r /usr/lib/Acronis/system_libs/8.2.1/config ] && . /usr/lib/Acronis/system_libs/8.2.1/config- SMB v2 を指定

export ASAMBA_MOUNT_OPTS=vers=2.0

- SMB v2 を指定

- 設定後サーバーを再起動し、バックアップを実行します

※SMB v3.xでのアクセス不可事象について、今回は深く追っておりませんので全ての環境で同じ事象が発生するとは限りません。共有フォルダパスのミス・認証設定(sec)の明示的指定有無・パスワードミスなどが原因として挙げられます。

7. 保護計画の作成(Acronis)

- 登録した仮想マシンの保護計画を作成する

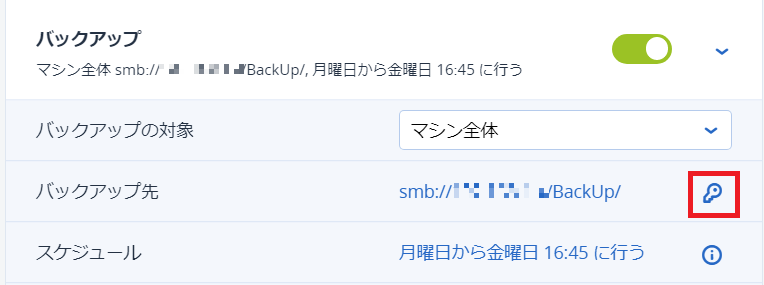

デバイス→すべてのデバイス→先ほど登録した仮想マシンの右側にある歯車のマーク→保護→新しい保護計画図9. 歯車のマークを押下する - 新しい保護計画を次の設定にします※ただし、バックアップ先サーバーのプライベートIPアドレスを

項目 設定内容 バックアップの対象 マシン全体 バックアップ先 //XXX.XXX.XXX.XXX/バックアップ先の共有フォルダ/ スケジュール 月曜日から金曜日 16:15に行う 保持する期間 月単位: 6 月 週単位: 4 週 日単位: 7 日 暗号化 OFF アプリケーションバックアップ 無効 バックアップオプション 変更 XXX.XXX.XXX.XXXでマスクしてあります。 - さらに、

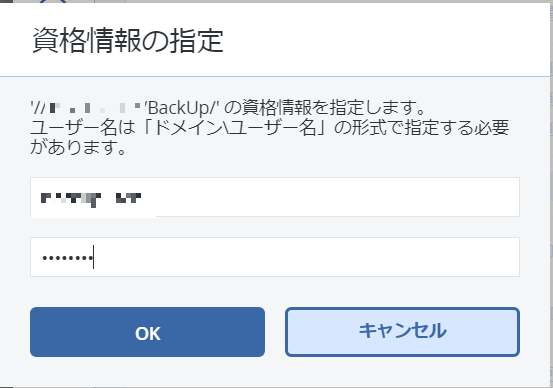

バックアップ先項目の右側にある鍵のマークを押下します図10. 鍵のマークを押下する - バックアップサーバーのログイン情報を入力→

OKを押下します図11. バックアップサーバーのログイン情報を入力する 適用を押下します- 以上でAcronisによるバックアップの設定が完了しました。

バックアップ検証

1. バックアップの取得検証

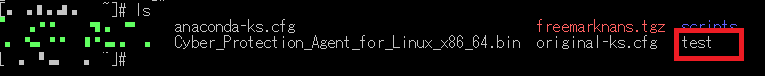

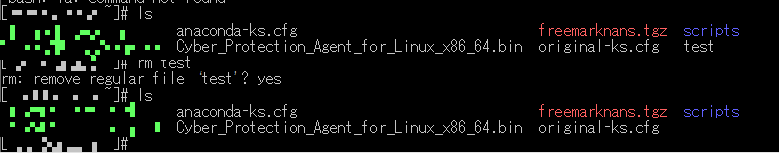

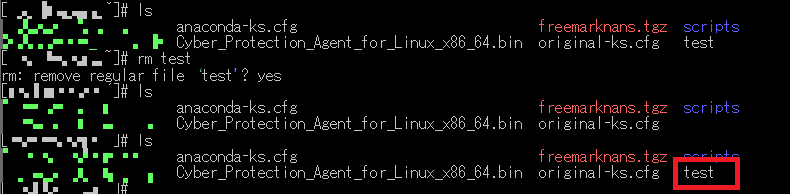

- この後の復旧検証のため、バックアップ元サーバーのホームディレクトリに

testファイルを作成しておきます図12. 復旧検証ようにtestファイルを作成する - 先ほど行った設定でバックアップを実行します

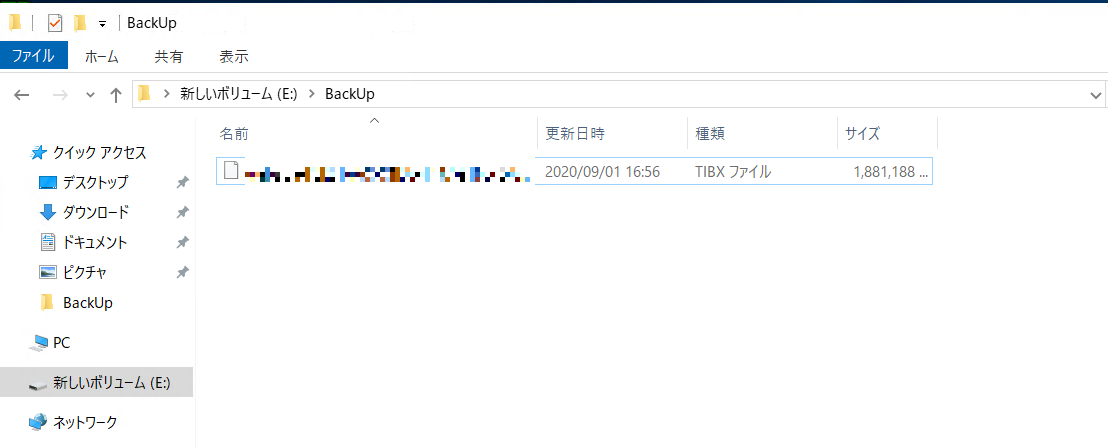

-今すぐバックアップ→新しい保護計画図13. バックアップ計画の実行 図14. バックアップデータが作成される

図15. バックアップサーバー側でも同じデータが確認できる

2. データの復旧検証(Acronis)

取得したバックアップからWebAPサーバーを復旧させることができるかどうか検証します。

- 先ほど作成した

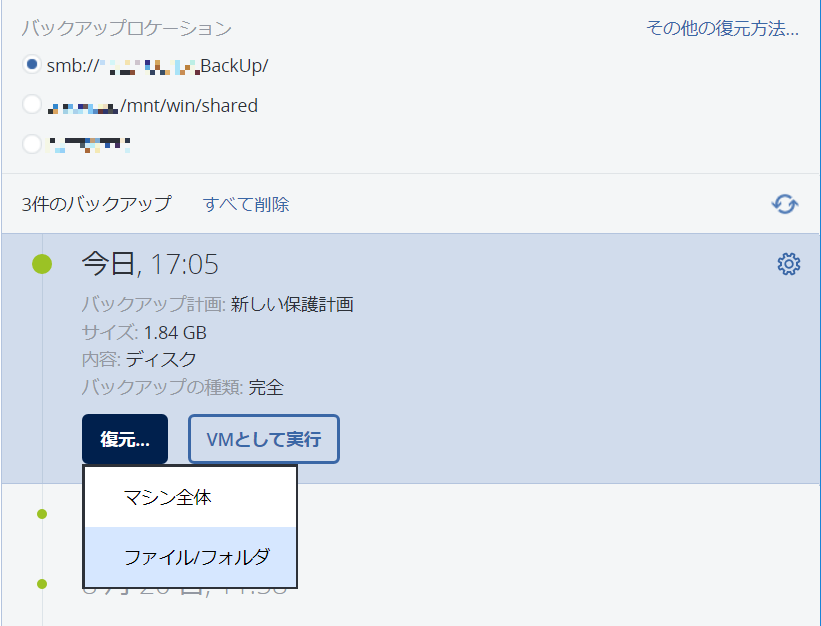

testファイルを削除します図16. testファイルを削除した - AcronisのWeb管理コンソールにアクセスします

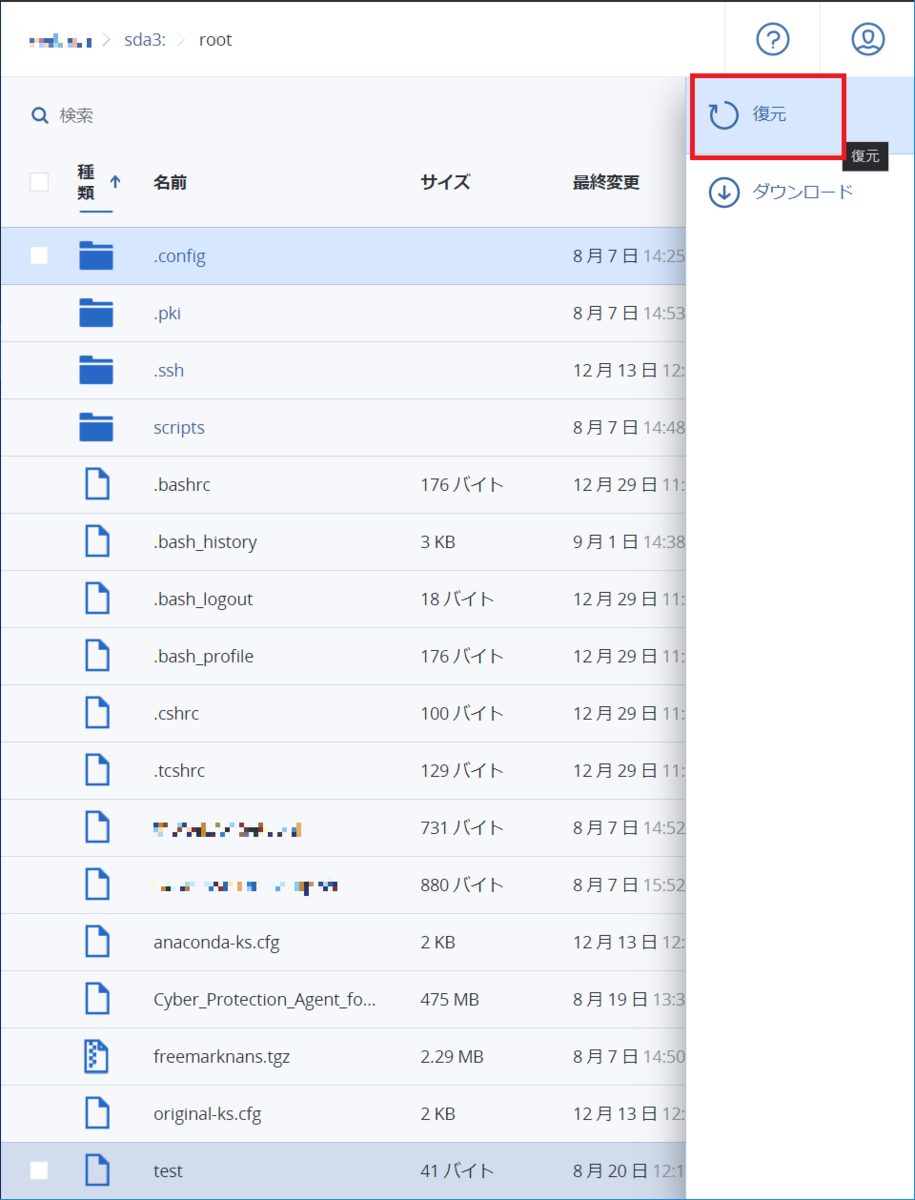

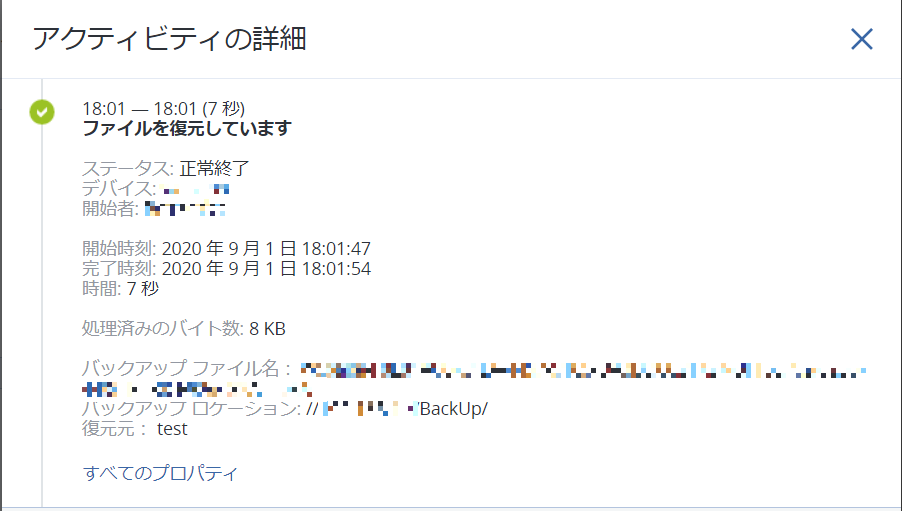

登録した仮想マシン→復元図17. 復元を押下 復元→ファイル/フォルダ図18. 「ファイル/フォルダ」を選択 sda3→root→test→復元図19. 復元を押下 パス→元のロケーション→復元を開始既存のファイルが古い場合は上書きする→マシンの自動的な再起動の項目のチェックを外します → 実行- 無事に復元が完了すると以下の画面が表示されます

図20. 復元完了画面 - また、仮想マシン側にもデータが復元できたことが確認できます

図21. バックアップデータが復元された

以上により、Acronisからファイル単位でデータを復元できることが検証できました。

まとめ

今回はプライベートブリッジを経由し東日本リージョンにあるサーバーのバックアップを西日本リージョンにあるサーバーに取得する手順をご紹介しました。

バックアップをインターネット経由で取得する場合、データの漏洩やネットワーク帯域不足となるリスクがあります。しかしプライベートブリッジを用いれば、そのデータはインターネットを経由することはなくなるので、セキュアに且つ高速で安定したネットワーク環境を構築することができます。

なお、プライベートブリッジのネットワーク帯域は基本的にはベストエフォートでの提供となりますが、帯域確保オプションを利用することで、より安定したネットワーク帯域でのデータのやり取りも可能になります。

東西リージョンにまたがってバックアップを取得したい際には、このようにプライベートブリッジを経由した構成もご検討いただければ幸いです。

本記事は過去に公開した記事を移行したものであり、公開時点の情報に準拠しております。リンク切れの際はご容赦ください。