基礎知識

クラウド時代のセキュリティモデル「ゼロトラストネットワーク」

クラウド全盛の時代を迎え、企業のIT環境やワークスタイルは大きく変化してきています。いつの時代もセキュリティの確保は最重要の課題ですが、ネットワークに境界を設けて、その内外で区別する従来型のセキュリティモデルでは、こうした環境の変化に対応しきれなくなってきています。

そこで注目されているのが、個別の信用スコアを元にアクセスの可否を決定する「ゼロトラストネットワーク」です。

なぜセキュリティ対策の変革が求められているか

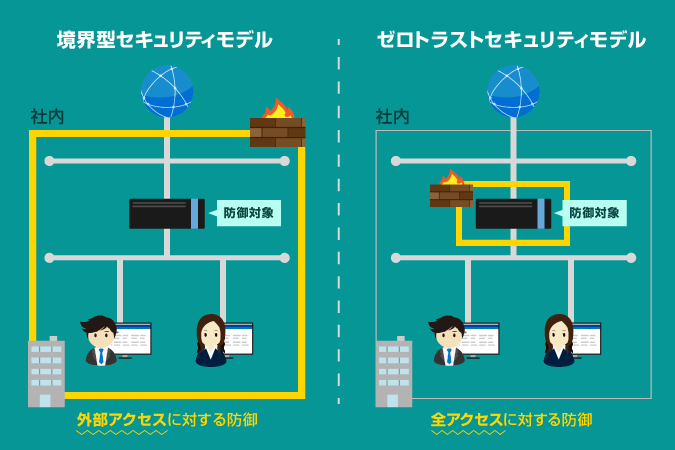

これまでのセキュリティ対策といえば、ネットワークの内部と外部の間にファイアウォールなどの境界を設け、攻撃を境界で遮断する「境界型」のセキュリティモデルが主流でした。境界型のセキュリティモデルでは、境界の内側は安全であり、内側にいるユーザーやデバイスはすべて信頼できるという前提でネットワークが運用されます。そのため、境界の内側へマルウェアや悪意のあるユーザーの侵入を一度でも許してしまうと、ネットワーク内部での自由な「横移動」が可能になり、被害の拡大を防ぐことができないという問題も存在します。

現在、IT環境やワークスタイルの変化にともない、さまざまなデバイス・接続方法・サービスが、場所を問わずに利用されるようになってきました。例えば、「基幹システムをクラウド上に構築する」「モバイルデバイスからクラウドにアクセスする」といったことが一般的に行われている現在、境界型セキュリティモデルでは高度化・多様化する攻撃者の脅威に対応が難しくなっています。

そのため、こうした環境の変化に対応できる、クラウド時代の新しいセキュリティモデルが求められています。

ゼロトラストネットワークとは

「ゼロトラスト」とは、2010年にForrester Research社により提唱された考え方で、あらゆるユーザー・リクエスト・サーバーは信用できないという前提で運用されるセキュリティモデルです。ゼロトラストネットワークにおいては、あるリソースの利用が要求された時点で、そのリクエストが妥当かどうかを個別の「信用性」について評価し、アクセスの可否を判定します。従来のように、境界の内側に存在しているというだけで、無条件に信用されることはありません。

ゼロトラストネットワークには、「情報漏洩のリスクの軽減」「リスク検出と対応の俊敏化」「シンプルなセキュリティの仕組み」の3つのメリットがあります。

ゼロトラストネットワークにおいて、リソースへアクセスできるのは、信用性を都度評価して許可されたユーザーのみです。また、万が一、悪意のあるユーザーが内部ネットワークに侵入したとしても、無条件にほかのリソースへのアクセスを許してしまう「ネットワーク内部での横移動」を防ぐために、ネットワークセグメントの境界やサーバーOS上に用意したファイアウォールをグループ単位(仮想マシン1台単位)で設定・管理が可能なマイクロセグメンテーション化することで、被害の拡散を防ぐことができます。

また、リクエストごとに信用性を評価するため、そのリクエストがいつ、誰によって、どこから、どのように行われているのかを正確に把握しています。そのため、リスク検出と対応の俊敏化が期待できます。

ネットワークセグメントの境界やサーバーOS上に用意したファイアウォールによって、誰に対してどのようなアクセスを許可するかをグループ単位で設定・管理が可能です。アクセスごとに認証を行い、その信用度を確認してセキュアな状態か否かを判断するため、インフラ管理者は、IPアドレス制限やVPNの複雑な設定から解放され、情報セキュリティの脅威に対してシンプルかつ強固な環境を構築できるようになります。また、ユーザーは、BYODを含むさまざまな端末を利用してどこからでもアクセスできるようなるというメリットがあります。この際、ネットワークのマイクロセグメンテーション化と合わせて運用することで、セキュリティの仕組みをシンプルに保ちながら、アクセスコントロールの粒度を小さくすることができます。マイクロセグメンテーションの詳細につきましては、「マイクロセグメンテーションとは」をご確認ください。

このようにゼロトラストネットワークはシンプルな仕組みでありながら、従来よりも強固なセキュリティを確保することができるのです。

ゼロトラストを実現するためには

ゼロトラストネットワークを実現するためには、個々のユーザーや利用しようとしているアプリケーションに対してリソースの利用可否を評価する「ユーザー/アプリケーション認証」、ネットワーク利用に対するアクセスのコントロールを行う「デバイス認証」、これらの評価をスコア化してアクセスコントロールを設定する「信用スコア」という3つの要素が必要です。

ただし、ゼロトラストネットワークはあくまで概念であり、特定の機能や製品を導入するだけで完成するような方法論が確立しているわけではありません。セキュリティベンダーやネットワークベンダーから、ゼロトラスト対応を謳う製品も登場していますが、そうした製品を単純に導入しただけでは、ユーザーの立場から見て「使いにくいシステム」が出来上がってしまう可能性もあります。実現したい要件やコストを慎重に評価して導入を検討する必要があるでしょう。

まずは、自社の持つ情報と漏洩リスクをきちんと把握した上で自社のシステムに必要な対策を選択し、ゼロトラストの実現に少しずつ近づけていくことが重要です。